728x90

공개키 암호

- 비대칭 암호 : 암호화 키 ≠ 복호화 키

- 암호화 키를 가지고 있는 사람이라면 누구든지 암호화 할 수 있음

- 암호화 키를 가지고 있어도 복호화 할 수는 없음

- 복호화 할 수 있는 것은 복호화 키를 가지고 있는 사람 뿐임

- 암호화를 위한 키와 복호화를 위한 키, 두 개의 키 쌍을 가짐

→ 공개키(public key) 개인 키(private key)

공개 키(public key)

- 암호화 키는 일반에게 공개해도 무방

- 공격자에게 공개 키가 공격받는 것을 신경 쓸 필요가 없음

개인 키(private key)

- 복호화 키는 미공개 → 이 키는 본인만 알고있어야 함

- 공개 키와 개인 키는 둘이 한 쌍 → 키 쌍

- 공개 키로 암호화한 암호문은 그 공개 키와 쌍이 되는 개인 키가 아니면 복호화할 수 없움

- 키 쌍을 이루고 있는 2개의 키는 서로 밀접한 관계

- 공개 키와 개인 키를 각각 별개로 만들 수는 없음

RSA 알고리즘

- 공개 키 암호방식의 요구사항을 만족하는 최초의 방식

- 큰 수 일수록 소인수 분해의 어려움에 근거함

RSA 알고리즘 사용 예

1. 두 소수 p = 17, q = 11 을 선택

2. ∮n = pxq = 17x11 = 187 계산

3. ∮(n) = (p-1)x(q-1) = 160 계산

4. ∮(n) = 160과 서로소이고 ∮(n)보다 작은 e 선택 ( e = 7 )

5. dxe = 1 mod 160 이고 d<160 인 d를 결정 ( d = 23 )

\-> 공개 키 PU = { 7,187 }, 개인 키 PR = { 23 }대칭 키 암호와 공개 키 암호 비교

- 같은 안전성을 가지는 키 길이 비교 : 공개 키 암호의 키 길이가 크다.

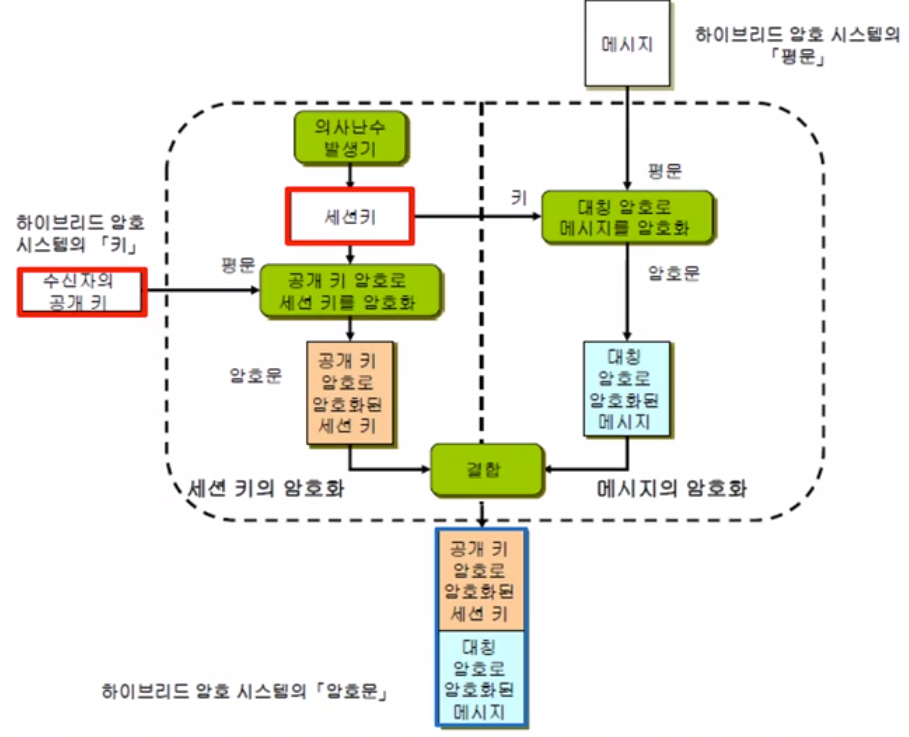

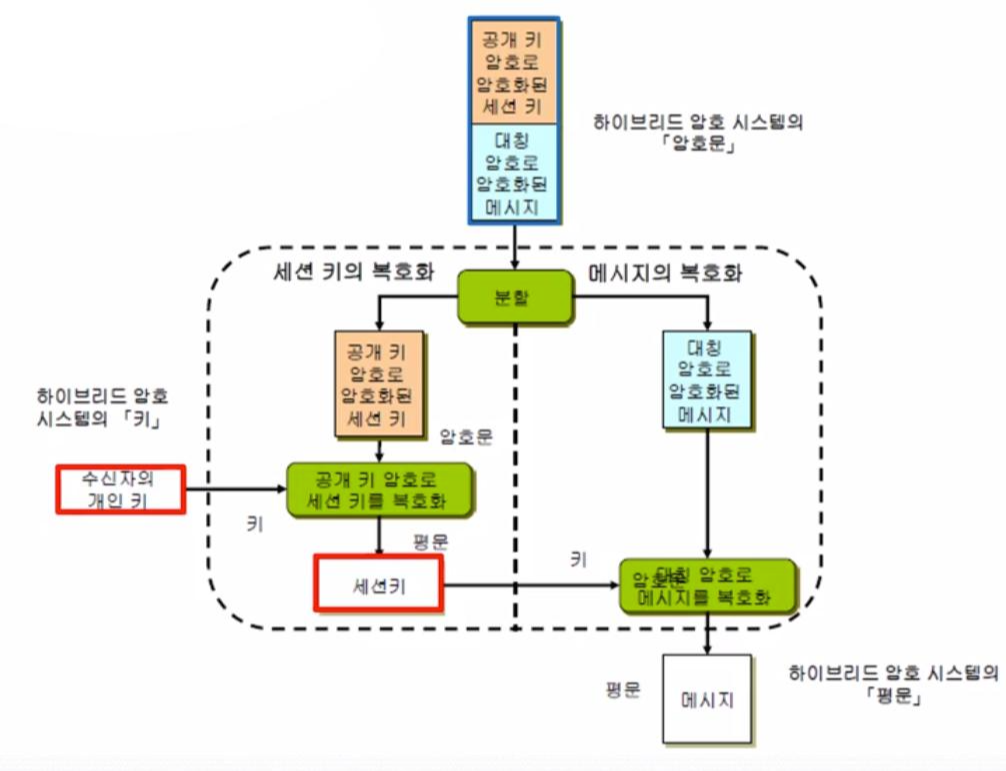

하이브리드(hybrid) 암호 시스템

- 대칭 키 암호를 사용하면 기밀성을 유지한 통신 가능, 암복호화 속도 빠름 / 키 배분 문제 존재

- 공개 키 암호를 사용하면 키 배분 문제 해결 가능 / 암복호화 속도 느림

- 하이브리드 암호 = 대칭 키 + 공개 키

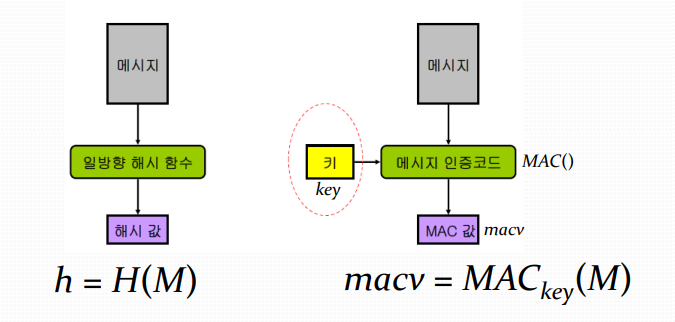

해시 함수

- 임의의 길이 메시지를 입력으로 받아서 고정된 짧은 길이의 출력을 만드는 일방향 함수

- 해시 함수의 일방향성

- 메시지 M이 주어지면, 해쉬 값 h = H(M) 을 구하는 것은 쉬움

- 해쉬 값 h가 주어지면, 대응되는 입력 값 M을 구하는 것은 어려움

- 해쉬 값 비교를 통해 파일의 무결성 확인 -> 내용 변경 검출

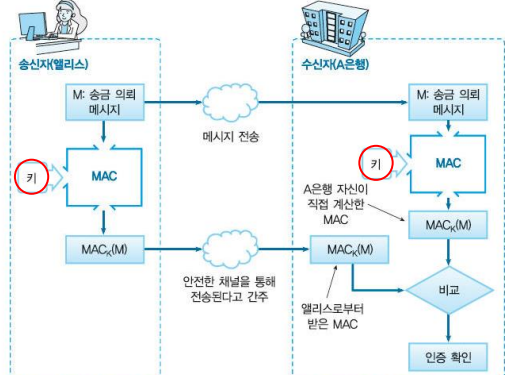

메시지 인증

- 메시지의 출처를 확인 -> 메시지의 무결성 보호

메시지 인증 코드 (MAC)

- 메시지에 붙여지는 작은 데이터 블록을 생성하기 위해 비밀키를 이용하는 방법

- 메시지의 무결성을 확인하며, 메시지에 대한 인증 가능

- 입력 : 임의 길이의 메시지 + 송신자와 수신자가 공유하는 키

- 고정 비트 길이의 출력을 계산하는 함수

728x90

'InfoSec > 네트워크 보안' 카테고리의 다른 글

| [Network Security] 인증 및 키 설정 프로토콜 Ⅱ (0) | 2021.10.13 |

|---|---|

| [Network Security] 인증 및 키 설정 프로토콜 Ⅰ (0) | 2021.10.12 |

| [Network Security] 정보 보호 기술 개요 Ⅳ (0) | 2021.10.12 |

| [Network Security] 정보 보호 기술 개요 Ⅱ (0) | 2021.10.11 |

| [Network Security] 정보 보호 기술 개요Ⅰ (0) | 2021.10.11 |